Étiquette : Sécurité

L’annuaire Microsoft Active Directory et le protocole LDAP (Lightweight Directory Access Protocol) sont au cœur de la sécurité informatique des entreprises. Ils permettent notamment d’organiser vos ressources IT ainsi que l’accès aux informations qui y sont stockées.

En entreprise, la question de la cybersécurité est absolument centrale et notamment en ce qui concerne la protection des données. Qu’il s’agisse des projets confidentiels de l’entreprise, de ses chiffres et autres informations bancaires, une protection adéquate et de bonnes pratiques en sécurité informatique sont plus que jamais de mise.

Un email, une pièce jointe… une infection informatique. Le scénario est désormais classique : qu'il s'agisse d'une PME ou d'une entreprise de plus grande taille, l’erreur humaine est à la base de 75% des problèmes de sécurité.

La hantise de tout dirigeant de PME est l'arrêt forcé de son activité. Votre entreprise peut, un jour, être contrainte de ne pas pouvoir redémarrer son activité suite à un incident physique (panne, incendie, catastrophe naturelle…) ou informatique (fuite de données, cyberattaque…).

Souvent initié dans une démarche d’optimisation des coûts et de gestion des fournisseurs, le renouvellement du parc d’impression est aussi l’opportunité de déployer de nouveaux services pour les collaborateurs.

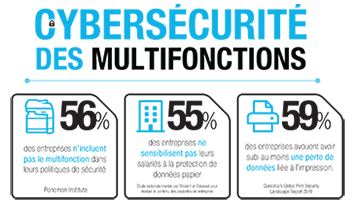

La lettre de licenciement d’un directeur ou les derniers résultats financiers de l’entreprise peuvent être oubliés sur le bac de sortie de votre multifonction. Votre multifonction est un point d’accès vulnérable par lequel les salariés et les individus malveillants peuvent subtiliser les données sensibles de votre entreprise.

La mobilité promet autant d’opportunités que de risques pour la sécurité des données d’une entreprise. C’est le cas notamment des applications mobiles grand public téléchargées par vos collaborateurs sur leurs smartphones professionnels qui représentent des failles de sécurité potentielles.

Pour un établissement de santé qui accueille jour et nuit des centaines de patients, assurer la protection des personnes et des biens peut vite devenir un véritable casse-tête ; d’où l’intérêt de la vidéoprotection comme dispositif de sécurité.

La sécurité des données est un enjeu majeur pour les PME, car leur niveau de protection est souvent beaucoup plus faible que les grandes entreprises, ce qui les rend encore plus vulnérables aux yeux des cybercriminels.

Aucune entreprise n’est à l’abri d’être impactée par une crise sanitaire, une catastrophe naturelle ou encore une cyberattaque. C’est pourquoi, il est important pour vous d’adopter une démarche de résilience. Le Plan de Continuité d’Activité (PCA) est un outil pour vous aider à surmonter les moments difficiles et poursuivre l’activité mal

La gestion d’un parc informatique est un enjeu majeur pour toutes les entreprises. Une mauvaise gestion peut occasionner des impacts importants sur la pérennité de votre société. Les dirigeants quelle que soit leur taille doivent y être sensibilisés.

Surveiller un chantier de nuit comme de jour, c’est désormais à la portée de toutes les entreprises du bâtiment avec KoniCam. Cette nouvelle borne mobile et autonome de Konica Minolta répond instantanément à toutes les problématiques de sûreté et de suivi d’un chantier.

À travers la sensibilisation et l’orientation, le Cybermois joue un rôle important dans la promotion de la sécurité numérique. Avec la pandémie actuelle, la cybersécurité devient un enjeu encore plus crucial pour les entreprises.

Découvrez en images comment Konica Minolta a accompagné Habitat Haut-de-France dans l'évolution de son architecture informatique, avec la mise en place d'une solution d'hyper-convergence.

Quels que soient les types de documents, ils circulent au travers de nombreux systèmes, transitent par votre réseau, et sont stockés sur des serveurs ou dans le cloud. Ces systèmes interconnectés représentent des failles de sécurité. Découvrez lors de ce webinar, comment sécuriser la circulation des documents dans votre entreprise !

Quels que soient les types de documents, ils circulent au travers de nombreux systèmes, transitent par votre réseau, et sont stockés sur des serveurs ou dans le cloud. Ces systèmes interconnectés représentent des failles de sécurité. Découvrez lors de ce webinar, comment sécuriser la circulation des documents dans votre entreprise !

La Digital Workplace marque l’évolution du poste de travail et l’avènement du bureau hybride en 2021. Mais, la transition vers le bureau hybride doit s’accompagner d’une nouvelle approche de la sécurité plus globale facilitant les usages, grâce à une parfaite maîtrise du Système d’Information (SI) et de sa sécurité.

L’ère du digital amène les entreprises à repenser leurs besoins mais aussi le rôle joué par leurs imprimantes multifonctions, l’utilité de ces dernières va désormais beaucoup plus loin que l’indispensable besoin d’imprimer et de numériser : format, taille, rapidité, nombres de bacs, finitions ou encore éco-responsabilité...

La généralisation du télétravail, liée à l’épidémie de Covid-19, rend les entreprises plus vulnérables aux attaques informatiques. Les actes de piratage par phishing et ransomware ont atteint des sommets, en plus des autres menaces de sécurité toutes aussi dangereuses dont on n’a pas forcément conscience dans notre quotidien.

La nouvelle gamme de multifonctions bizhub i-SERIES de Konica Minolta est au cœur d’un environnement de travail toujours plus connecté et mobile. Son objectif : réunir simplement et en toute sécurité des personnes, des lieux et des périphériques pour changer votre façon de travailler.

L’une des mesures phares du confinement liée à l’épidémie de coronavirus est la généralisation du télétravail et son maintien est fortement recommandé par le gouvernement au moment du déconfinement. Un moyen d’assurer la continuité d’activités des entreprises, mais aussi bénéfique soit le télétravail, il n’est pas exempt de cyberattaques.

Au vu du contexte exceptionnel auquel nous faisons face lié au COVID-19, l’ensemble des entreprises sont contraintes de prendre des mesures rapides et immédiates afin de permettre aux collaborateurs de continuer à travailler en respectant les mesures de confinement décrétées par l’Etat.

BEST OF de vos articles préférés au 1er semestre : Le Workplace Hub de Konica Minolta vous offre un accès et une gestion de l’intégralité de votre IT à partir d’un point unique. Imaginez une technologie qui comprend votre façon de travailler.

Au vu du contexte exceptionnel auquel nous faisons face lié au COVID-19, l’ensemble des entreprises sont contraintes de prendre des mesures rapides et immédiates afin de permettre aux collaborateurs de continuer à travailler en respectant les mesures de confinement décrétées par l’Etat.

Comment passer du télétravail non préparé du confinement à un télétravail ponctuel plébiscité par les salariés ? Pour inscrire cette pratique dans le temps, les entreprises n’ont pas d’autre choix que d’adapter leurs dispositifs informatiques.

Face à la situation actuelle, de nombreux employés sont amenés à travailler à domicile pendant encore quelques semaines.

Ces mesures inédites bousculent nos habitudes de travail et nos modes de collaboration.

Méconnu par une grande partie des utilisateurs d'Office 365, Sway est pourtant le moyen idéal pour : tenir vos équipes informées des travaux en cours, réaliser une lettre d’actualité liée aux conditions sanitaires actuelles... Découvrez comment créer une multitude de supports par le biais d’une interface colorée en quelques minutes.

Au vu du contexte exceptionnel auquel nous faisons face liée au COVID-19, l’ensemble des entreprises sont contraintes de prendre des mesures rapides et immédiates afin de permettre aux collaborateurs de continuer à travailler en respectant les mesures de confinement décrétées par l’Etat.

Les métiers du chiffre et du droit sont tenus de garantir la confidentialité des documents papier et numérique qui transitent tous les jours au sein de leurs études. Quelles bonnes pratiques peuvent-ils mettre en œuvre en matière de sécurisation des numérisations ?

La rationalisation peut passer par une solution d'Enterprise Content Management (ECM) pour automatiser les processus documentaires qui vous ralentissent et qui vous coûtent à la fois du temps et de l’argent. Zoom sur les 7 atouts d’une solution d’ECM.

Une copie numérique fiable peut remplacer un original papier, toutefois celle-ci doit être conservée dans des conditions propres à éviter toute altération de sa forme ou de son contenu, ce que fait bien un Coffre-Fort Electronique (CFE) avec les processus de scellement numérique et d’archivage.

BEST OF de vos articles préférés au 1er semestre : L’arrivée du numérique, la dématérialisation et désormais la transformation digitale ont profondément fait évoluer l'utilisation du Coffre-Fort Numérique. Mais même après plus de 15 ans d’existence, ses usages restent méconnus d’une organisation sur trois.

La vidéoprotection intelligente permet d’intégrer les caisses enregistreuses de votre magasin pour analyser les passages en caisse. Il est ainsi possible de vérifier rapidement les transactions en cas de désaccord sur le rendu de monnaie, mais aussi d’éviter les erreurs de caisse ou le détournement des opérations par le personnel.

Saviez-vous qu’à l’échelle mondiale, on recense plus de 720 millions de tentatives de cyberattaques par jour* ? Et que 53 % des entreprises de 1 à 499 employés ont déclaré avoir subi une violation de données au cours de l’année dernière ** ?

Dans le secteur de la technologie, tout le monde semble avoir ses prévisions sur le bureau de demain. Si le sujet est sur toutes les lèvres, il est pour l’instant impossible de savoir précisément à quoi il ressemblera vraiment.

Dans cet article, Glenn Mathis vous présente ses conseils clés pour optimiser votre environnement de travail.

Le rapprochement entre Konica Minolta et MOBOTIX vise à développer une offre globale de sécurité étendue à la protection des personnes et des biens, et d’adresser ainsi l’ensemble du marché de la sécurité électronique.

Dans son dernier rapport sur les cybermenaces 2019, Sophos dresse un paysage des tendances en matière de cybersécurité et met l'accent sur les principaux comportements des cybercriminels et attaques survenues au cours des douze derniers mois.

Le Workplace Hub est une réponse directe à la complexité croissante des systèmes informatiques. Cette nouvelle plate-forme intelligente connecte les différentes technologies que vous utilisez pour qu’elles fonctionnent pour vous.

L’impression est encore aujourd’hui « l’oubliée » de la sécurité, alors que le multifonction (MFP) est passé du statut de périphérique à celui d’objet connecté, pleinement intégré dans le Système d’Information de l’entre-prise.

Les périphériques multifonctions offrent une large gamme de fonctions et d’options qui représentent autant de menaces potentielles pour la sécurité de votre système d’information. Découvrez dans ce livre blanc les exigences en matière de sécurité.

Imprimer, mettre sous pli, distribuer et archiver les bulletins de paie, des tâches chronophages que le service RH peut éliminer avec la dématérialisation. Aussi lier aux bulletins d’autres documents RH est d’autant plus intéressant en termes de ROI ; surtout quand le Coffre-Fort Numérique est associé à la signature électronique.

Récemment confronté à une importante attaque informatique, ADP Laboratoire (38), spécialiste français de l’herboristerie et de la phytothérapie, a opté pour le Workplace Hub Edge de Konica Minolta afin de sécuriser son informatique. Explications avec son Directeur Général, Vincent Mondet.

L’approche privilégiée par les PME en matière de sécurité informatique repose généralement sur le principe du « tout ou rien ». Entre mauvaises habitudes et idées reçues, bien souvent par manque de ressources et de connaissances, elles font de la sécurité informatique une question secondaire.

Souvent initié dans une démarche d’optimisation des coûts et de gestion des fournisseurs, le renouvellement du système d’impression est aussi l’opportunité de déployer de nouveaux services pour les collaborateurs.

Le nouveau règlement européen sur la protection des données (RGPD) appelle au renforcement de la sécurité. Faites le point sur les dernières avancées en matière de protection Next-Gen, en examinant ce qu’elles vous apportent dans le contexte du RGPD lors de notre webinaire d'une heure.